Que Es Un Drive-By Exploit y Cómo Prevenirlo

Drive-by Exploit es uno de los métodos más mortíferos utilizados por los ciberdelincuentes para infiltrar programas maliciosos en el sistema. Consiste en infectar un sitio web para que cuando un usuario lo visite, este software dañino se carga automáticamente en la computadora con solo navegar hasta el enlace de la página maliciosa.

Por lo tanto, esta clase de método, hace que los usuarios no se den cuenta de él, hasta que es demasiado tarde. En este artículo te enseñaremos que es un Drive-by Exploit y cómo prevenir la infección de malware por este método.

Que es un Drive-by Exploit

Un Drive-by Exploit es una de las formas más sutiles y eficientes para que un delincuente infecte tu dispositivo. Este método no depende de la interacción directa del usuario. Por eso es tan peligroso. También conocida como descarga no autorizada, entrega un software malicioso sin que el usuario se dé cuenta.

Por lo tanto, comprometido el sistema. Por lo que comprender cómo funciona este proceso puede ayudarte a limitar las acciones de alto riesgo y protegerte en línea.

Porque ocurre un Drive-by Exploit

¿Cómo Solucionar El Error Err_Internet_Disconnected En Google Chrome?

¿Cómo Solucionar El Error Err_Internet_Disconnected En Google Chrome?La infección es el punto de contacto cuando un malware se instala en tu teléfono o computadora PC o portátil. Los ciberdelincuentes siempre están buscando nuevas formas de introducir software maliciosos de explotación en el hardware de la víctima. Una vez que hayan infectado al objetivo, el resto de su trabajo será fácil.

Como sugiere el nombre, puede ocurrir un Drive-by Exploit sin interrumpir la experiencia de navegación de la víctima. Eso es lo que los hace tan efectivos. Por ejemplo, no tienes que hacer clic en un anuncio emergente o un botón rojo parpadeante necesariamente. Para cuando una víctima comienza a sospechar que algo anda mal, ya es demasiado tarde.

¿Cómo funcionan las descargas no autorizadas?

Hay dos estrategias que se han vuelto particularmente frecuentes para lanzar estos exploits.

- Malvertising

- Sitios web infecciosos

Por otro lado, los anuncios maliciosos son provenientes en línea. Los usuarios no necesitan hacer clic en ellos porque el simple hecho de ingresar a una página que muestra un anuncio infeccioso puede desencadenar el proceso de descarga.

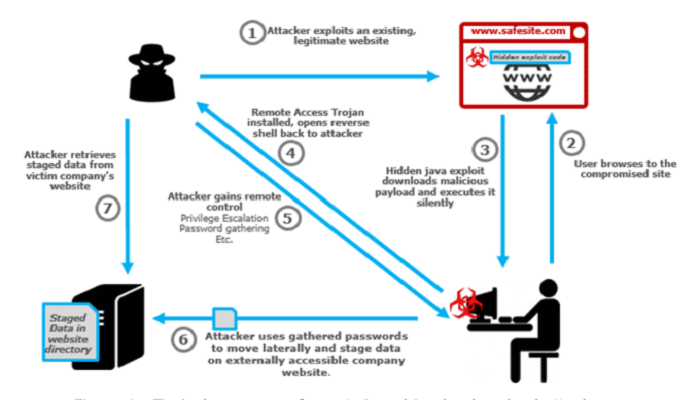

De otra forma, los sitios web infecciosos también representan un riesgo importante que por lo general, adoptan una de dos formas: el pirata informático puede diseñar un sitio web de inicio de descarga desde cero o puede secuestrar una plataforma existente. Al infiltrarse en el backend de un sitio o aplicación legítimos Y además manipular el host con su propio código malicioso.

Lee También Cómo Instalar Microsoft Security Essentials En Windows 8

Cómo Instalar Microsoft Security Essentials En Windows 8Por lo tanto, es posible que los administradores del sitio ni siquiera se den cuenta de esa infiltración y ahora cualquier usuario que vea su contenido podría ser el objetivo de un kit de explotación.

¿Qué es un exploit kit?

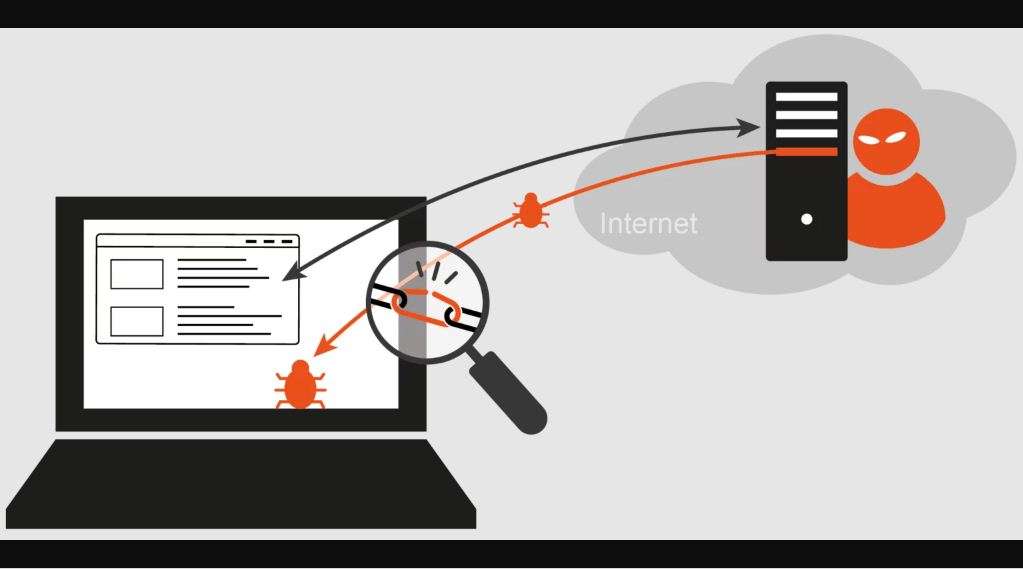

Un kit de explotación es la pieza de software programada por un atacante. Este es el tipo de malware que intentará instalar una descarga automática. Está diseñado para evitar la detección, por lo que tu dispositivo seguirá funcionando normalmente, incluso después de que se infecte.

Por otra parte, el kit de exploits puede probar y explorar las funciones de seguridad en tu dispositivo, buscando cualquier debilidad. Una vez que encuentra una vulnerabilidad, puede provocar más ataques o descargar más malware.

Lo cual, Puede pasar algún tiempo antes de que el atacante lance la siguiente etapa de su estrategia. Días o semanas después, podrían robar datos privados o usar el dispositivo de la víctima como parte de una “botnet ilegal”. En ese momento, será demasiado tarde para que el usuario se proteja.

Las amenazas de la publicidad maliciosa

Dwm En Windows 10 y Su Alto Consumo De CPU. Solución

Dwm En Windows 10 y Su Alto Consumo De CPU. SoluciónUn problema creciente en línea es la publicidad maliciosa que de hecho, es el método de entrega perfecto para un Drive-by Exploit. Además, secciones importantes del mundo en línea ahora funcionan con ingresos publicitarios. Desde los medios de comunicación mundiales hasta los sitios de piratería ilegal, el alojamiento de anuncios es una fuente de ingresos esencial.

Por lo tanto, la mayoría de estas plataformas no seleccionan el contenido por sí mismas, sino que dependen de otros servicios para llenar sus espacios publicitarios. Esto es eficiente en el tiempo, pero los procesos de selección para anunciantes externos son notoriamente ineficaces.

Consecuentemente, nunca ha sido más fácil para los delincuentes presentar sus anuncios maliciosos frente a miles de víctimas potenciales. Eso sería bastante malo si los usuarios solo estuvieran en riesgo al interactuar activamente con los anuncios, pero ahí es donde entra la publicidad maliciosa previa al clic.

Lo cual, este tipo de publicidad maliciosa puede lanzar descargas automáticas tan pronto como el anuncio se carga en una página.

Infiltración de un Drive-by Exploit

Por peligrosos que sean los ataques de descarga drive-by, su prefiltración es aún más aterradora y eso se debe principalmente a la fácil disponibilidad de kits de explotación automatizados y asequibles en las sombras oscuras de la web. Permitiéndole a los ciberdelincuentes comprometer fácilmente los sitios web.

Lee También Cómo Centrar Una Imagen Horizontal Y Verticalmente En CSS Y HTML

Cómo Centrar Una Imagen Horizontal Y Verticalmente En CSS Y HTMLLuego, está el pequeño problema de la creciente complejidad de los navegadores web y sus complementos. La verdad es que el software moderno no es inmune a las fallas. Cuanto más popular es un sistema o una aplicación, más comúnmente es explotado por ataques de descargas no autorizadas (Drive-by Exploits).

La lista es interminable, pero aquí hay una selección de algunos de los softwares más destacados para la infección por ataques de descarga no autorizados.

- Sistemas operativos antiguos como Windows XP, Windows 7 o vista.

- Primeras versiones de Microsoft Office.

- Navegadores, especialmente versiones desactualizadas de Firefox, Chrome e Internet Explorer.

- Complementos de navegador no seguros y desactualizados

- ActiveX, Adobe Shockwave y Flash.

- Adobe Reader, Foxit Reader.

- Microsoft Silverlight.

- Oracle Java

La triste realidad es que prácticamente todas las aplicaciones tienen agujeros de seguridad. Los proveedores de software grandes y de buena reputación implementan actualizaciones y parches para corregir estas vulnerabilidades conocidas, pero no se puede decir lo mismo de las más pequeñas.

Por otro lado, está el caso de instalar estas actualizaciones. Un estudio de Google reveló que solo el 38% de los usuarios actualizaban automática o inmediatamente su software cuando una nueva versión estaba disponible. Todos estos factores significan que hay más debilidades que los ciberdelincuentes pueden aprovechar.

También puede interesarte: Archivo Smss.exe En Windows 10: Que Es, Funcionamiento Y Más

Cómo evitar ataques de un Drive-by Exploit

A continuación te enseñaremos 4 consejos que deberías tomar para evitar la infección por descargas no autorizadas o Drive-by Exploit.

Lee También Solucionado: Solo Se Permite Ejecutar Una Instancia De Wusa.exe

Solucionado: Solo Se Permite Ejecutar Una Instancia De Wusa.exe1. Usa un bloqueador de anuncios

Los bloqueadores de anuncios limitan la cantidad de banners y ventanas emergentes a los que está expuesto. Las descargas previas al clic se inician cuando un anuncio malicioso ejecuta sus scripts, pero estos no pueden iniciar ese proceso si tu bloqueador no permite que se cargue.

También, puedes invertir en un software de bloqueo de scripts que buscará códigos maliciosos en cada página nueva. Esto no te protegerá de todas las vulnerabilidades de seguridad, pero contribuirá en gran medida a combatir la amenaza de publicidad maliciosa.

2. Ten cuidado con los enlaces de correo electrónico

Incluso si un bloqueador de anuncios limita el acceso de publicidad maliciosa de un pirata informático, aún puede atraer a los usuarios a sus propios sitios web infecciosos. Los correos electrónicos de phishing pueden ser una forma eficaz de atrapar a la víctima.

De hecho, están disfrazados como un remitente legítimo, un banco o una compañía telefónica, por ejemplo: instarán a las víctimas a seguir un enlace en el correo electrónico.

Lee También Soluciona El Error Invalid Floating Point State En Windows 10

Soluciona El Error Invalid Floating Point State En Windows 10Evitar esta amenaza es simple, tan solo no hagas clic en ninguna URL o hipervínculo en mensajes sospechosos. Si un remitente que no conoces te pide que cambies una contraseña o reclame un premio, tenga mucho cuidado.

3. Mantén tu software actualizado

Por muy tentador que sea seguir pulsando “recuérdame más tarde”, no debes ignorar las actualizaciones del software. Los kits de explotación aprovechan los puntos débiles de tu dispositivo, que a menudo son creados por programas desactualizados.

Por lo tanto, mantener los sistemas operativos y los navegadores actualizados podría evitar que una descarga no autorizada explote tu dispositivo, incluso después de una infección. Esto también se aplica a los complementos más pequeños de los que podrías estar olvidando. No permitas que una antigua extensión de Chrome sea el punto de acceso de un atacante.

4. Utiliza software antivirus

Las personas a menudo asumen que no necesitarán software antivirus porque no frecuentan las áreas más riesgosas de Internet. Como muestran los peligros de la publicidad maliciosa y los enlaces de phishing, ese no es el caso.

Incluso, en las plataformas principales, desde los medios de comunicación hasta los sitios de transmisión, existen peligros. Una sólida protección antivirus agregará una capa adicional de seguridad para tu dispositivo y sus datos.

5. Desinstala programas innecesarios

Si bien puedes tener la tentación de mantener tus programas favoritos instalados en tu sistema en todo momento, debes tener cuidado de no tener demasiadas aplicaciones innecesarias en tu dispositivo. Cuanto más software y complementos hayas instalado, más susceptibles serán tus dispositivos a las infecciones.

Por lo tanto, conserva únicamente el software en el que confías y utiliza con regularidad y elimina el resto que no utilices. Claro no solo acelerara tu PC, sino que también para evitar que se produzcan Drive-by Exploit.

6. Desactiva Java

Si es posible, desinstale Java de tu computadora. De lo contrario, asegúrate de mantener siempre esta plataforma de software con la última versión. La razón de esto, es que Java es a menudo el objetivo de los atacantes. Por lo tanto, también es una buena idea deshabilitar JavaScript dentro de los documentos PDF en tu lector.

Conclusión

Las vulnerabilidades de seguridad son una de las formas de malware más complicadas que existen en la actualidad. Los ciberdelincuentes están utilizando estas técnicas para entregar malware a los usuarios sin que sepan que algo malo le ha sucedido a su máquina, hasta que es demasiado tarde.

Por eso, esto es lo que hace que esta amenaza sea tan letal y tan generalizado. Tendrás que esforzarte al máximo para evitarlo.

Si quieres conocer otros artículos parecidos a Que Es Un Drive-By Exploit y Cómo Prevenirlo puedes visitar la categoría Informática.

TE PUEDE INTERESAR