Cómo Se Activa El Usuario Y Contraseña Kali Linux

El mantenimiento de la seguridad de tus redes y tus sistemas requiere de herramientas específicas para monitorizarlas, y con Kali Linux puedes tener las mejores herramientas que pone a prueba tus sistemas informáticos.

Ante esto te invitamos a que sigas leyendo y conozcas las características de Kali Linux, y de cómo puedes activar el usuario y contraseña de esta herramienta de seguridad informática.

Qué es Kali Linux

Kali Linux es una de las distros de hacking ético más conocidas y utilizadas en todo el mundo, dicha distro está enfocada a todo tipo de usuarios que quieran realizar prácticas de seguridad e iniciarse en el hacking ético, ya sean usuarios avanzados como aficionados.

De este modo, Kali Linux se basa en un sistema operativo diseñado especialmente para desempeñar funciones de seguridad tales como análisis de redes, ataques de redes inalámbricos, análisis de ciencia forenses y otras funciones de seguridad.

En este sentido, cuenta con muchas herramientas para realizar actividades de pruebas de seguridad y análisis, por lo que tiene a disposición los paquetes de herramienta tales como:

Lee También Software Maxthon Cloud Browser: Qué Es Y Cómo Eliminarlo

Software Maxthon Cloud Browser: Qué Es Y Cómo Eliminarlo- Foremost.

- Wireshark.

- Maltigo as-Aircrack.

- Kismet y otras.

Por otra parte, Kali Linux es la versión actualizada y optimizada de la distro BackTrack desarrollada por Offensive Security, que durante siete años de vida ganó un gran número de seguidores.

Estos mismos desarrolladores han sido los creadores de la nueva versión de la distro basada en Debian, en lugar de estarlo en Ubuntu como sucedía con BackTrack, que tiene como objetivo principal facilitar las mejores herramientas para la auditoría de redes y seguridad informática en general.

En este sentido la filosofía Kali Linux es su utilización y desarrollo con fines educativos y éticos, con los que puedes explorar las debilidades en la seguridad de las redes y sistemas para construir un Internet más seguro para todos.

Una de las principales virtudes de Kali Linux es que tiene más de 300 herramientas y aplicaciones relacionadas con la seguridad informática que incluye esta distribución.

En las que se destacan algunas tan conocidas como Nmap, que te permite escanear los puertos de un sistema, el crackeador de contraseñas Jack the Ripper o la suite Aircrack-ng para comprobar la seguridad de las redes inalámbricas.

También puedes leer Qué Es El Comando Chmod +x En Linux

Lee También Cómo Instalar Windows 7 Con VirtualBox Pasos y Características

Cómo Instalar Windows 7 Con VirtualBox Pasos y CaracterísticasHerramientas de Kali Linux

Kali Linux dispone de un sin fin de herramientas que te permiten entrar a diversos modos tanto como gráfico y por comandos.

Con este sistema operativo completo en funciones se convierte en el ideal para tanto como los atacantes y los defensores

Los aspectos más interesantes que puedes hacer con Kali Linux son los siguientes:

- Extracción y recopilación de información.

- Análisis de vulnerabilidades.

- Ataques inalámbricos.

- Aplicaciones web.

- Herramientas ideales para la explotación.

- Pruebas de estrés.

- Herramientas forenses.

- Sniffing y Spoofing.

- Ataques directos con contraseñas.

- Mantención de accesos.

- Ingeniería inversa.

- Herramientas de información.

- Hacking de hardware.

Características de Kali Linux

Este software es considerado muy eficaz y potente con una gran cantidad de usos y funciones avanzadas para que el usuario con experiencia en el pueda usarlas sin problemas.

Lee También ¿Cómo limpiar los cocodrilos malolientes?

¿Cómo limpiar los cocodrilos malolientes?Entre sus características más destacadas se encuentran las siguientes:

- Puede ser de uso personal y profesional, es gratis no cuenta con ningún tipo de coste para se usado.

- Dispone de más de 600 herramientas para trabajar con temas de seguridad tanto como para defensa u ataque.

- Su soporte es eficaz y además cuenta con disponibilidad de varios idiomas.

- No es necesario formatear tu sistema operativo para usarlo, cuenta con el modo live que es posible usarlo desde cualquier dispositivo móvil.

- Es sumamente seguro lo que garantiza una de protección de datos y una cantidad mínima de fallos.

- Cuenta con el sistema de archivos FHS que te permite el uso de bibliotecas, archivos de soporte, entre otros.

- Tiene el uso de metapaquetes optimizados para conjuntos de necesidades específicas de un profesional de seguridad y un proceso de personalización ISO altamente accesible.

- Kali Linux está fuertemente integrado con live-build , lo que le permite una flexibilidad infinita en la personalización y adaptación de cada aspecto de sus imágenes ISO de Kali Linux.

- Kali Linux te permite adaptarlo en un dispositivo USB y arrancar sin tocar el sistema operativo host.

- Con volúmenes de persistencia opcionales, puedes optar por elegir qué sistema de archivos usar cuando se inicia Kali, lo que te permite guardar archivos entre sesiones, creando múltiples perfiles.

- Cada volumen de persistencia se puede encriptar.

- Tiene la opción nuclear LUKS, que te permite controlar rápidamente la destrucción de datos.

- Tiene la opción de Kali Net Hunter, que es tenerlo en su teléfono (Android). Esto cubre varios elementos, como una superposición de ROM para varios dispositivos, la aplicación NetHunter y la tienda de aplicaciones NetHunter. Además de esto, también arranca en un "escritorio completo" usando chroot y contenedores, así como "Kali NetHunter Desktop Experience (KeX)".

Quienes usan Kali Linux

Algunos de los puestos de trabajo que usan Kali Linux son los siguientes:

1. Administradores de seguridad

Son los responsables en las empresas de proteger la información y los datos, tanto de carácter sensible, como los que no lo son.

Ellos usan Kali Linux para asegurarse, mediante pruebas y tests, de que no haya vulnerabilidades fácilmente detectables, ya sean de máquinas, emails y cualquier otra cosa que puedan usar los Crackers.

2. Administradores de red

Son los responsables de mantener una red eficiente y segura, y usan Kali Linux para auditar su red y tener claro lo que es visible desde el interior y lo que no lo es, como, por ejemplo, la capacidad de detectar puntos de acceso no autorizados.

Lee También Cómo agregar una impresora en Mac

Cómo agregar una impresora en Mac3. Los arquitectos de red

Ellos son responsables de diseñar entornos de red seguros, evitando así los problemas más comunes, y mediante Kali Linux los problemas menos comunes.

Además, que usan esta distribución para auditar sus diseños iniciales y asegurarse de que nada se pase por alto o esté mal configurado, ya que debido a configuraciones erróneas suelen ocurrir la mayoría de los problemas que permiten el acceso a los Crackers.

4. Los Pentesters

Ellos usan Kali Linux para auditar y realizar reconocimientos en entornos corporativos para los que han sido contratados. Su trabajo de testeo es fundamental para disponer de entornos seguros.

5. Los CISO

Estos son los directores de seguridad de la información, utilizan Kali Linux para auditar internamente su entorno y descubrir si se han implementado nuevas aplicaciones o configuraciones de rouge.

6. Ingenieros forenses

Kali Linux posee un “modo forense”, que permite a un ingeniero forense realizar el descubrimiento y la recuperación de datos en algunos casos, ya que dependerá de determinados factores del equipo.

Tras estos trabajos previos, se encargan de realizar informes detallados de todo lo encontrado para la empresa que los contrató.

Lee También Como rastrear un celular gratis

Como rastrear un celular gratis7. White Hat Hackers

Estos son los “hackers de sombrero blanco”, usan Kali Linux para auditar y descubrir vulnerabilidades que pueden estar presentes en un entorno. Estos no usan Kali Linux para fines malévolos, al revés, son Hackers éticos.

8. Black Hat Hackers

Estos so “hackers de sombrero negro” usan Kali Linux para descubrir y explotar vulnerabilidades. Kali Linux también tiene numerosas aplicaciones de ingeniería social, que pueden ser utilizadas por un Black Hat Hacker para comprometer a una organización o individuo.

Estos sí utilizan Kali Linux con fines malévolos, ya sea particularmente o profesionalmente, y son los conocidos como Crackers.

9. Grey Hat Hackers

Estos son “hackers de sombrero gris” se encuentran entre los White Hat y los Black Hat Hackers.

Ellos utilizan Kali Linux en los mismos métodos que los dos enumerados anteriormente, ya que se dedican a rompen sistemas de seguridad de las empresas para posteriormente ofrecer sus servicios a las mismas.

Cómo se activa el usuario y contraseña Kali Linux

Las cámaras de seguridad de Ring están siendo pirateadas a diestra y siniestra: así es como puedes proteger la tuya

Las cámaras de seguridad de Ring están siendo pirateadas a diestra y siniestra: así es como puedes proteger la tuyaPara poder activar el usuario y contraseña Kali Linux tienes que seguir estos pasos:

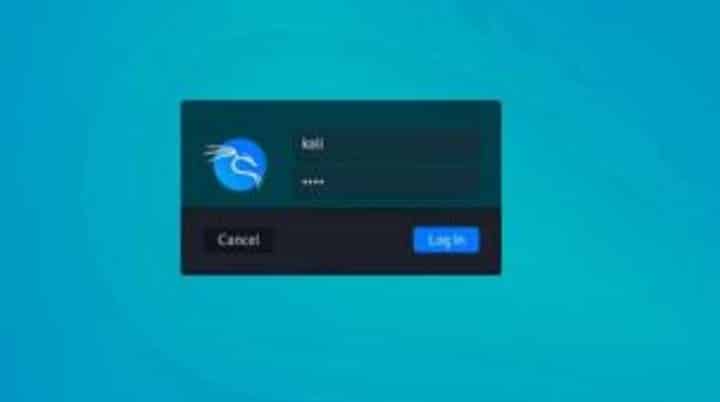

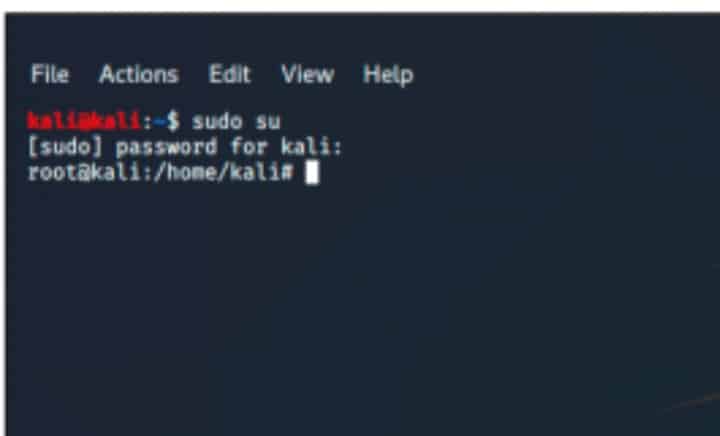

- PRIMER PASO

Por defecto en Kali Linux las credenciales de acceso son usuario Kali y contraseña Kali.

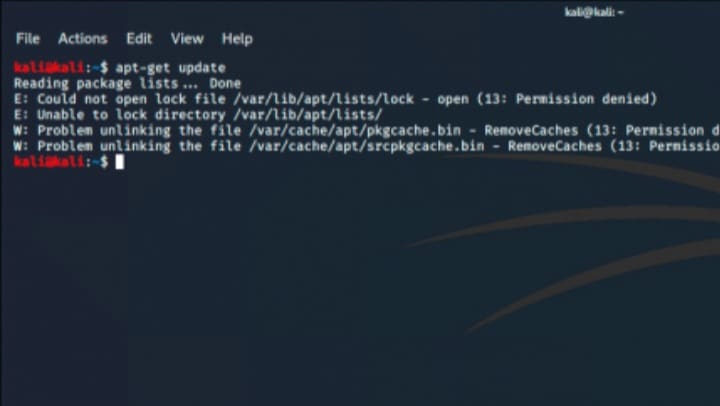

- SEGUNDO PASO

Al entrar con este usuario y vas a la terminal para intentar ejecutar algún comando que requieras permisos, como actualizar el sistema, verás lo siguiente: apt-get update

- TERCER PASO

Luego de esto verá el siguiente mensaje “Permission denied – Permiso denegado”. Para corregir esto, tienes que acceder como root en la terminal con el siguiente comando: sudo su

- CUARTO PASO

Posterior a esto puedes ingresar la contraseña con la cual se inició la sesión.

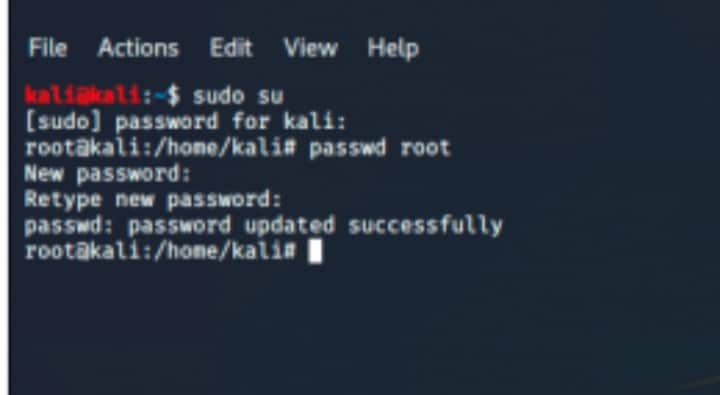

- QUINTO PASO

Luego asignarás una contraseña al usuario root con el siguiente comando: passwd root

Lee También Cómo Instalar Y Configurar Spotify En Distribuciones De Linux

Cómo Instalar Y Configurar Spotify En Distribuciones De Linux- SEXTO PASO

Después ingresas y asignas la contraseña que desees.

- SÉPTIMO PASO

Posterior a eso cierra la sesión actual en Kali Linux.

- OCTAVO PASO

En la pantalla de inicio de sesión accederás como usuarios root con la contraseña que has definido.

- NOVENO PASO

Si vas a la terminal y ejecuta “apt-get update” podrás que la orden se ejecuta sin problemas.

También puedes leer Cómo crear un USB de arranque de Windows en Linux

Como se pudo ver el software Kali Linux es de gran ayuda al momento de tener tu sistema operativo activo, pues te permitirá estar libre de espías cibernéticos pues es una gran herramienta de seguridad.

Lee También Cómo Instalar Y Configurar La Aplicación De Mensajería Viber En Linux

Cómo Instalar Y Configurar La Aplicación De Mensajería Viber En LinuxSi quieres conocer otros artículos parecidos a Cómo Se Activa El Usuario Y Contraseña Kali Linux puedes visitar la categoría Sistemas Operativos.

TE PUEDE INTERESAR