Qué Es TrustedInstaller Un Malware O Un Programa

Una de las principales razones por las que tu computadora puede funcionar lentamente es la presencia de algunas aplicaciones que consumen un porcentaje muy alto de la potencia de tu procesador, y entre ellos está TrustedInstaller, que es un expediente común.

Ante estos problemas no son tan difíciles de resolver y a continuación te explicaremos qué es TrustedInstaller y que sepas todo lo que tiene que hacer, y así probar algunas correcciones simples que debería poder solucionar los problemas este tipo de archivo.

Qué es TrustedInstaller Un Malware O Un Programa

TrustedInstaller es un tipo de malware que se esconde bajo el nombre de la cuenta de usuario integrada en Windows. Esto puede hacer que el ordenador sea vulnerable a otras infecciones severas y también comprometer su operación ralentizando y cerrando los programas instalados.

Todo esto se debe a que este tipo de virus es capaz de evadir la detección, algunas víctimas pueden acabar con una infección del ordenador durante un prolongado período, lo cual puede infringir una enorme cantidad de daño.

Este tipo de malware se encuentra en el ejecutable de TrustedInstaller.exe, que produce un daño muy peligroso si no se detecta a tiempo, que se distribuye por páginas webs infectadas o hackeadas, archivos adjuntos maliciosos, emails spam, etc.

Lee También Que Es Un Archivo ORF Y Que Programas Utilizar

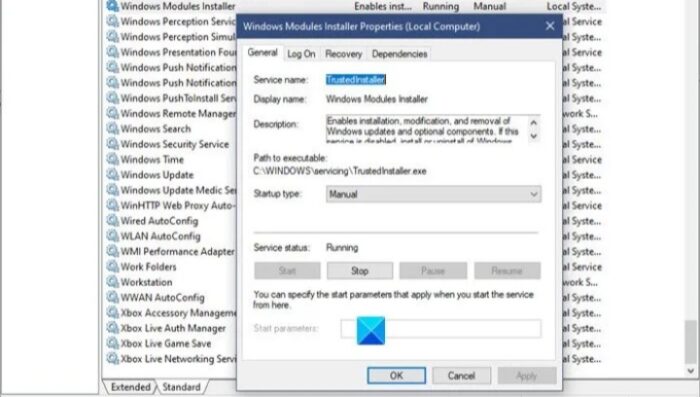

Que Es Un Archivo ORF Y Que Programas UtilizarEl conocido TrustedInstaller.exe surgía de una cuenta integrada de usuario usada por todas las versiones de Windows, empezando desde Windows Vista, y los usuarios no se dan cuenta de su presencia la mayor parte del tiempo.

Sin embargo, si el malware reemplazó el archivo mencionado, esto puede causar problemas como un alto uso del CPU, ralentización de la operación del sistema operativo, cierres inesperados

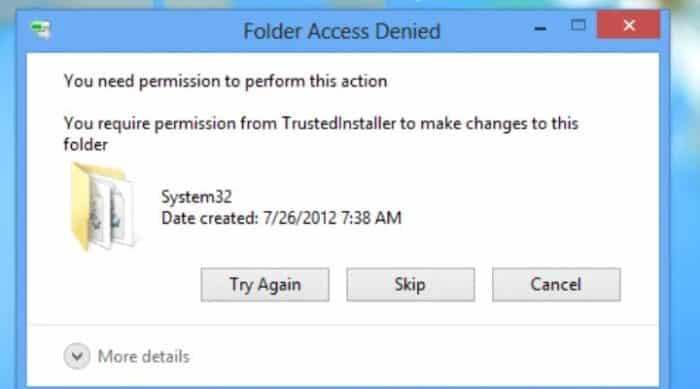

Esto ocurre porque la cuenta de usuario integrada está en control de todos tus archivos, incluso si usas privilegios de Administrador y sobrescribirá tus decisiones.

Características de TrustedInstaller

El objetivo principal de TrustedInstaller es controlar la habilidad del usuario para interactuar con las últimas actualizaciones de Windows, los archivos del sistema y otros programas esenciales.

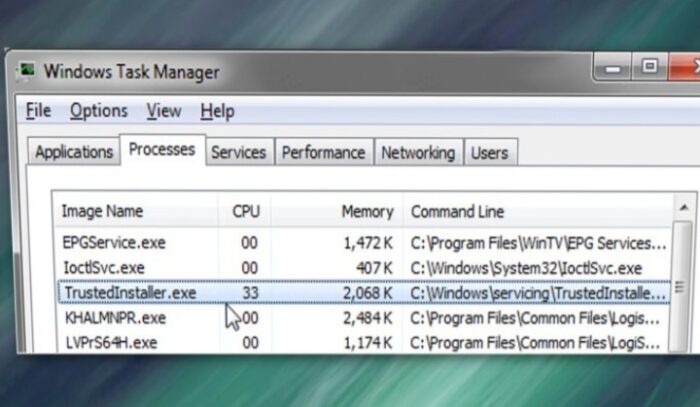

Para poder identificar si el proceso que se está ejecutando es malicioso es necesario comprobar el uso de tu CPU. Si TrustedInstaller está usando grandes cantidades de los recursos de tu ordenador, esto indica que tu sistema puede estar en riesgo.

Lee También Cockpit Con PVC Para Simular Manejo De Autos En Casa

Cockpit Con PVC Para Simular Manejo De Autos En CasaDel mismo modo, puedes darte cuenta de que tu ordenador se ralentiza de forma significativa, por ello, toma más tiempo en abrir los programas o éstos se cierren de forma continua.

Además, este peligroso malware TrustedInstaller puede reunir información personal identificable, incluyendo los nombres, las direcciones de email, las direcciones postales y las credenciales.

También puedes leer El IDP.Alexa.51 Es Un Malware O Antivirus

Cómo se difunde TrustedInstaller en tu computadora

TrustedInstaller entra en los sistemas del ordenador a través de emails spam que contienen malware, y puede disfrazarse como facturas o recibos de empresas populares e incluso de autoridades gubernamentales.

Esto puede ocurrir cuando abres el archivo adjunto en un email spam, por ello, normalmente motivan a los usuarios a abrir los archivos añadidos al correos para obtener más información.

Lee También Qué Es WinPcap Y Para Qué Sirve

Qué Es WinPcap Y Para Qué SirveSin embargo, el archivo adjunto descarga el malware una vez que la persona hace clic en él. De este modo, nunca debes abrir emails que puedan generar cualquier tipo de sospecha.

Además puede suceder que inconscientemente descargues un programa malicioso de sitios controlados por hackers, y el usuario es conducido a este tipo de páginas haciendo clic en anuncios cargados de malware.

Ante ello, te sugerimos que protejas tu sistema evitando cualquier tipo de descarga ilegal, contenido publicitario y emails sospechosos, si controla tu actividad online y usas la herramienta antivirus profesional, puedes ser capaz de prevenir que los malwares entren en tu sistema operativo.

Cómo eliminar TrustedInstaller en tu computadora

TrustedInstaller es un programa malicioso muy peligroso y puede dañar tu ordenador de forma permanentemente. Por ello a continuación te presentamos varios métodos que te ayudará en resolverlo:

Primer Método

Accediendo en Modo Seguro con Funciones de Red

Lee También Lista Oficial De Códigos Del Mando Universal De Philips

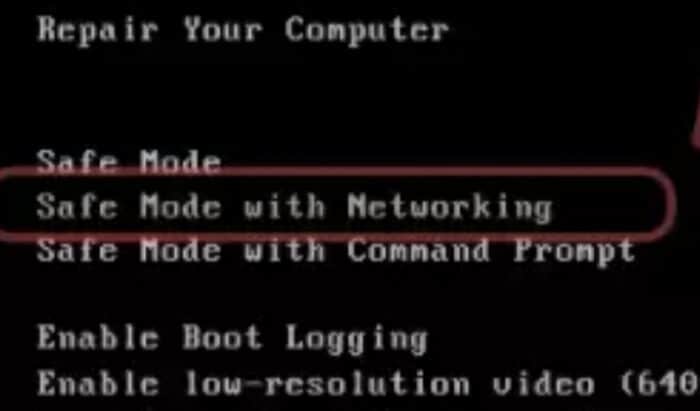

Lista Oficial De Códigos Del Mando Universal De PhilipsLa eliminación manual de malware es mejor debe hacerse en el Modo Seguro.

- Con Windows 7 / vista / XP

En este caso tienes que seguir estos pasos:

- PRIMER PASO

Tienes que darle clic en Inicio luego en Apagar después le das en Reiniciar y posteriormente en Aceptar.

- SEGUNDO PASO

Cuando tu computadora se active, tienes que empezar a pulsar el botón F8, si esto no funciona, intenta con F2, F12, Supr, todo dependerá del modelo de tu placa base, y tienes que hacerlo múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- TERCER PASO

Por último selecciona la opción de Modo Seguro con Funciones Red desde la lista que se muestre.

- Con Windows 10 / Windows 8

En este caso tienes que seguir los siguientes pasos:

Lee También Archivo IFO- ¿Qué Es? Cómo Utilizarlo Y Convertirlo

Archivo IFO- ¿Qué Es? Cómo Utilizarlo Y Convertirlo- PRIMER PASO

Le das clic derecho en el botón de Inicio y seleccionas la opción de Configuración.

- SEGUNDO PASO

Dirígete hasta abajo y selecciona la opción de Actualizaciones y Seguridad.

- TERCER PASO

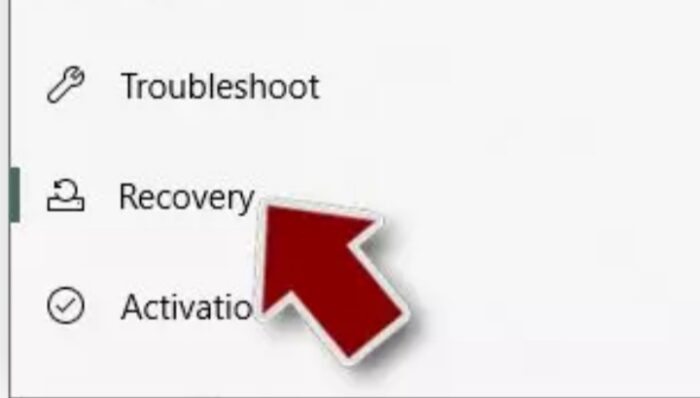

En el panel izquierdo de la ventana, tienes que elegir la opción de Recuperación.

- CUARTO PASO

Después tienes que dirigirte hasta encontrar la sección de Inicio Avanzado.

- QUINTO PASO

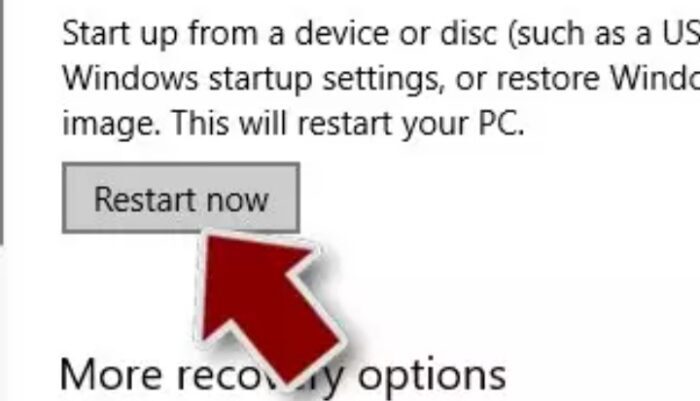

Luego le das a la opción de Reiniciar ahora.

- SEXTO PASO

Posterior a ello selecciona la opción de Solucionador de Problemas.

Cómo Abrir un Archivo PBP Y Convertirlo A Otro Formato

Cómo Abrir un Archivo PBP Y Convertirlo A Otro Formato- SÉPTIMO PASO

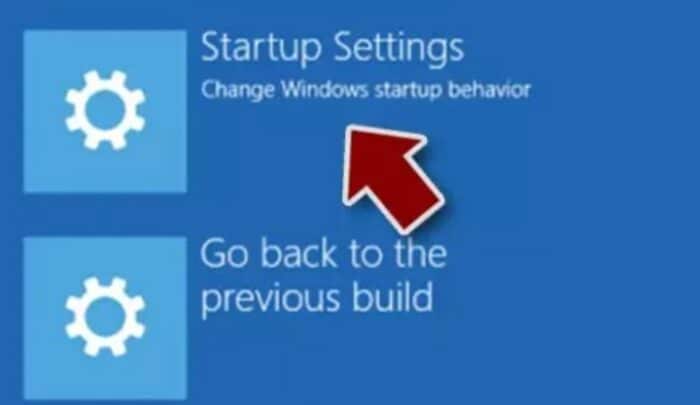

Luego te diriges a opciones Avanzadas.

- OCTAVO PASO

Ante eso selecciona la opción de Ajustes de Inicio, y luego le das a Reiniciar.

- NOVENO PASO

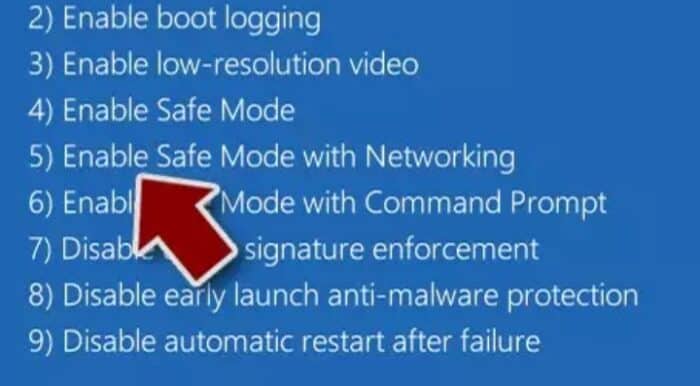

Por último le pulsas 5 o le das clic en 5 y le das en Habilitar Modo Seguro con Funciones de Red.

Segundo Método

Acabando con los procesos sospechosos

El Administrador de Tareas de Windows es la herramienta que te muestra todos los procesos en segundo plano. Si el malware se está ejecutando necesitas acabar con él siguiendo estos pasos:

Lee También Cómo Desinstalar Webdiscover De Los Sistemas Operativos De Windows Y Mac

Cómo Desinstalar Webdiscover De Los Sistemas Operativos De Windows Y Mac- PRIMER PASO

Tienes que pulsar Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows, y le das clic en Más detalles.

- SEGUNDO PASO

Después te diriges hasta la sección de procesos en segundo plano y buscas cualquier cosa sospechoso.

- TERCER PASO

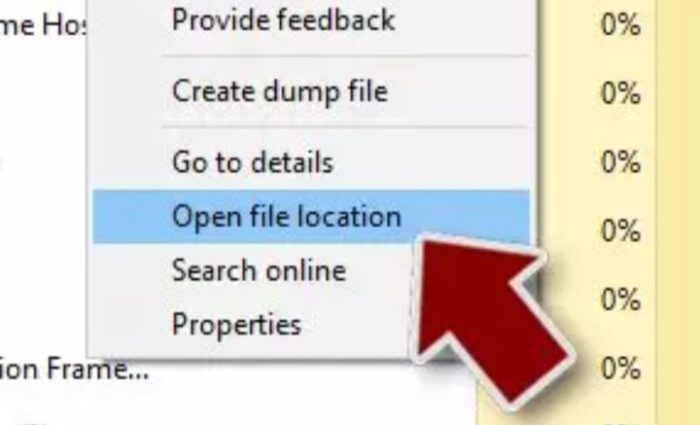

Luego le das clic derecho y seleccionas en Abrir localización del archivo.

- CUARTO PASO

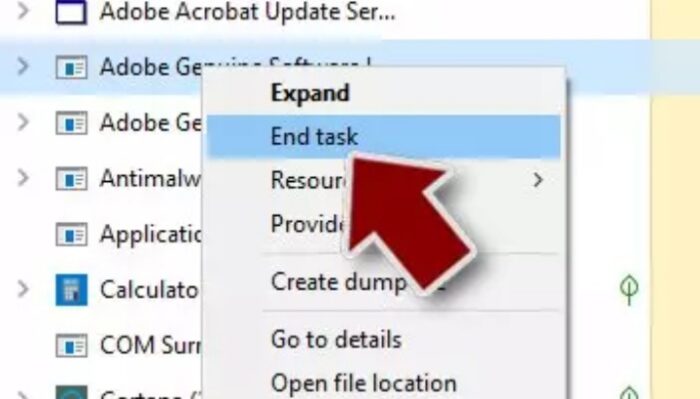

Luego regresa a la opción de procesos, y le das clic derecho y seleccionas en Finalizar Tarea.

- QUINTO PASO

Por último elimina los contenidos de la carpeta maliciosa.

Tercer Método

Comprobando los programas de Inicio

Lee También "Felicidades, Has Ganado” Malware Y Estafa Migran A Dispositivos Android

"Felicidades, Has Ganado” Malware Y Estafa Migran A Dispositivos AndroidEn este caso tienes que seguir estos pasos:

- PRIMER PASO

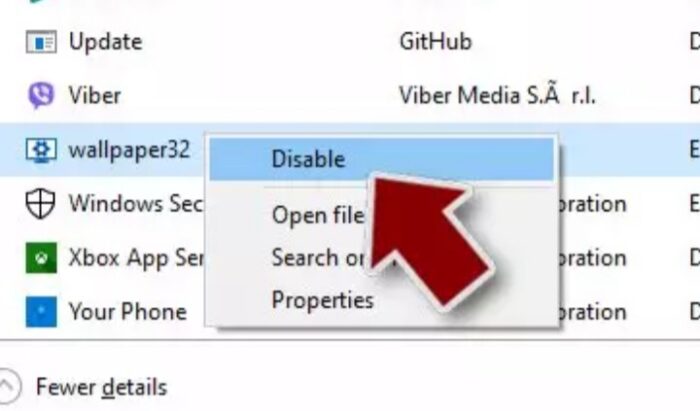

Tienes que pulsar las teclas de Ctrl + Shift + Esc para abrir el Administrador de Tareas de Windows. Después le das a la pestaña Inicio.

- SEGUNDO PASO

Posterior a eso le das clic derecho en el programa sospechoso y eliges Deshabilitar.

Cuarto Método

Eliminando los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador, para ello sigue estos pasos:

- PRIMER PASO

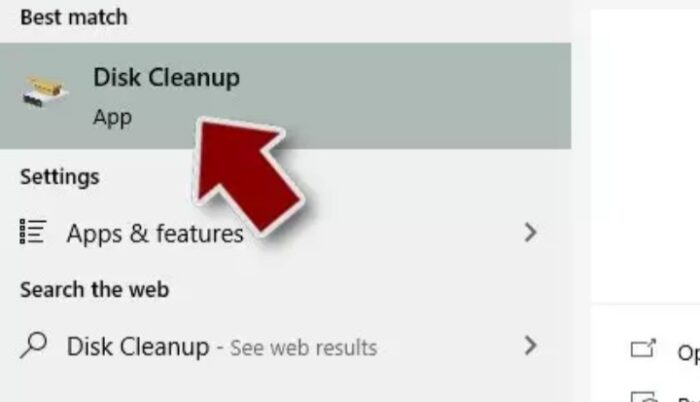

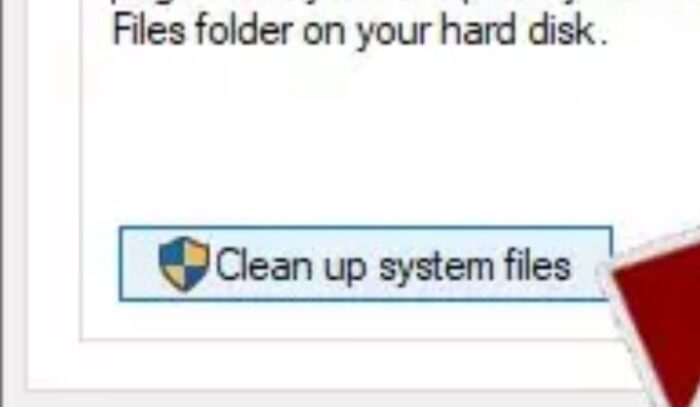

Lo primero tienes que escribir Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

QtWebEngineProcess - ¿Cómo Detener, Eliminar O Solucionar Problemas?

QtWebEngineProcess - ¿Cómo Detener, Eliminar O Solucionar Problemas?- SEGUNDO PASO

Posterior a ello selecciona el disco que quieras limpiar puede ser C: que es tu disco principal por defecto, por lo que es probable que sea el que contenga los archivos maliciosos.

- TERCER PASO

Posterior a ello te diriges por la lista de los Archivos a eliminar y seleccionas lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files

CUARTO PASO

Luego selecciona la opción de Limpiar archivos del sistema.

- QUINTO PASO

También puedes buscar otros archivos maliciosos ocultos en las siguientes carpetas %AppData%, %LocalAppData%, %ProgramData%, %WinDir% escribe esas entradas en la Búsqueda de Windows y le das Enter.

AutoKMS.exe - Qué Es, Usos, Malware Y Cómo Eliminarlo

AutoKMS.exe - Qué Es, Usos, Malware Y Cómo Eliminarlo- SEXTO PASO

Al finalizar este proceso tienes que reiniciar el computador en modo normal.

También puedes leer Qué es el Malware Keygen y Cómo Eliminarlo

Como se pudo ver TrustedInstaller es un archivo malicioso que te puede dañar el sistema operativo de tu computadora, por ello sigue estos método para que puedas estar tranquilo con tu ordenador, y no perder tus archivos.

Si quieres conocer otros artículos parecidos a Qué Es TrustedInstaller Un Malware O Un Programa puedes visitar la categoría Sistemas Operativos.

TE PUEDE INTERESAR